Blog colaborativo dedicado a compartir ideas sobre CiberGuerra, CiberTerrorismo, CiberInteligencia y Tácticas de Hacking.

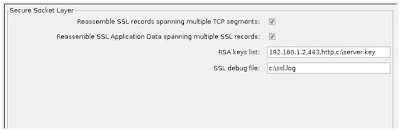

Configuración: Edit > Preferences > Protocols > SSL

En esta pantalla debemos configurar el valor de “RSA keys list”, con el siguiente formato:ip_servidor,puerto,protocolo_encapsulado,localización_llave_privada

En este caso:192.168.1.2,443,http,c:\server.key

Y listo, ya podemos obtener en claro el contenido del tráfico SSL capturado:

A lo largo de los últimos años se han ido publicando algunas posibles vulnerabilidades en el uso de SSL, desde la posibilidad de ataque criptográfico si se emplean algoritmos débiles (como el caso de las colisiones MD5) al engaño a los usuarios simplemente eliminado SSL de la ecuación (sslstrip).

Existe un tipo de ataque particularmente eficaz y que estaría en principio solo al alcance de los servicios de inteligencia, policía, etc. lo que se llamaría nivel gubernamental. Se trata de la posibilidad de forzar a las autoridades de certificación a emitir certificados “falsos”, aunque perfectamente validos, que permitan interceptar las comunicaciones en las que sean usados.

En el núcleo de la funcionalidad de autenticación de SSL, está el uso de certificados, esto es la llave pública está firmada digitalmente por un tercero que garantiza la identidad del propietario de la llave. Los encargados de firmar los certificados son las autoridades de certificación, CA, una entidad de confianza, normalmente una empresa responsable de emitir y revocar los certificados digitales. Los navegadores solo aceptan como confiables los certificados que provienen de CA que aparecen en su lista de entidades reconocidas. Un certificado que está firmado por una entidad no reconocida produce un error en el navegador que alerta al usuario, lo que impide teóricamente la suplantación. El problema es que dependiendo del navegador que usemos la cantidad de CA aceptadas se eleva a más de 200, y están repartidas por todo el mundo.

Pongamos como ejemplo a Facebook, como muestra la captura actualmente el su certificado está garantizado por Digicert, una empresa con sede en Utah, EEUU. Pero nada impide que por ejemplo E-TUGRA una CA ubicada en Ankara, Turquía emitir un certificado que sería igual de valido y aceptado por los navegadores.

Si un servicio de inteligencia o fuerza policial de cualquiera de las decenas de países que albergan una CA se ve en la necesidad de capturar una comunicación basada en SSL tendría la opción de obtener un certificado emitido a nombre de la web que desean espiar, ya fuera mediante orden judicial, cooperación voluntaria, etc. Posteriormente solo tendrían que desviar el tráfico de los usuarios que accedieran al web objetivo y suplantarla mediante un ataque man-in-the-middle.

En cuando a la efectividad de esta técnica se puede considerar como muy alta, al fin y al cabo muy pocas personas realizan comprobaciones de seguridad en el uso de SSL más allá de verificar la presencia del famoso icono del candado o de revisar las alertas del navegador si es que este llega a presentar alguna, lo que no ocurre en este tipo de ataques. Porque por ejemplo ¿cuándo fue la última vez que comprobaste que el certificado de Gmail estaba emitido por Thawte y no por el CNNIC (China Internet Network Information Center)?

Hasta abril de 2010 un escenario como este se consideraba una vulnerabilidad teórica, porque no se tenía conocimiento de que pudiera estar empleándose en el mundo real. Fue ese mes cuando Christopher Soghoian y Sid Stammy publicaron un paper sobre el tema en el que además de describir la técnica adjuntaban un folleto de un pequeño fabricante de hardware en EEUU que estaría vendiendo una gama de dispositivos específicamente diseñados para realizar este tipo de interceptación de SSL.

Vamos a centrarnos en el dispositivo en cuestión, se trata de la serie 5 de la empresa Packet Forensics , una “solución de interceptación llave en mano” para la captura de trafico Web, VoIP, etc. que “utilizando la técnica man-in-the-middle intercepta TLS y SSL”. El aparato se oferta al mercado de fuerzas de seguridad y de inteligencia de EEUU y también del extranjero. Para usar este producto en el escenario de captura de SSL el usuario tiene la posibilidad de importar una copia del certificado obtenida legítimamente, por ejemplo mediante orden judicial, o bien cargar un certificado “de apariencia similar” como sería el caso de un falso certificado emitido por una CA confiable.

Según el folleto de Packet Forensics : "Los dispositivos están diseñados para ser insertados y retirados de las redes de los ISP sin causar ninguna interrupción perceptible”. Una vez instalado el dispositivo envía el tráfico interceptado por medio de un canal cifrado hasta sus controladores. Llama especialmente la atención que el folleto se considere al aparato tan económico que puede ser desechable, y que explica que esto supone “una reducción de riesgo para el personal”, el personal que lo instala se entiende, lo que vendría a sugerir un posible uso en operaciones clandestinas.

Y con esto terminamos por hoy, si el tema os ha parecido interesante no podéis perderos nuestra próxima entrada: “Rompiendo SSL a lo pobre”. Os explicaremos como aprovechar un fallo de configuración relativamente común para descifrar comunicaciones SSL previamente interceptadas. Se trata de una técnica sencilla al alcance de cualquiera, y lo mejor, ni siquiera es necesaria la licencia doble-cero del MI6.

Bibliografía

Por si acaso el lector ha pasado el último medio año aislado en una cueva de Waziristan, Pakistan, y no sabe de qué estamos hablando vamos a hacer un pequeño repaso a la historia de Stuxnet.

Stuxnet es un gusano informático que afecta a equipos Windows, fue inicialmente descubierto en junio de 2010 por VirusBlokAda, una empresa de seguridad radicada en Bielorrusia. Al principio no se le dio mucha importancia, pero conforme los investigadores de las casas de antivirus fueron estudiando sus características se dieron cuenta que se enfrentaban al malware más sofisticado nunca visto. Stuxnet se propaga usando dispositivos USB y vulnerabilidades de red hasta aquí todo normal, sin embargo para lograr sus propósitos usa hasta cuatro vulnerabilidades tipo 0-day, desconocidas previamente, un malware que use solo una ya de por si es destacable. Además para ocultarse ejecuta un rootkit a nivel de kernel firmado con certificados robados a los fabricantes de hardware JMicron y Realtek, lo que implica que previamente tuvo que realizarse un sofisticado ataque a estas empresas para sustraer dicho material criptográfico.

Lo más sorprendente vino después cuando se comprobó que Stuxnet atacaba software de control industrial Siemens WinCC, e inyecta código malicioso en un PLC , y además en una combinación exacta de dispositivos PLC y configuración que coincide con la que usarían las centrifugadoras empleadas por Iran en el enriquecimiento de uranio. Sobre dichos dispositivos realizaba cambios alterando la frecuencia de funcionamiento con el objetivo de causar daños a las citadas centrifugadoras. Entonces todas las miradas apuntaron a Israel como posible autor de la primera ciber-arma, una diseñada para atacar el programa atómico iraní.

Ahora bien para entender correctamente el cambio que supone stuxnet en cuanto al futuro de operaciones militares tenemos que asimilar las diferencias, ventajas y desventajas frente a operaciones militares que tuvieran el mismo objetivo. Para ello asumiremos la opinión más extendida respecto a stuxnet y a su origen israelí.

Iran actualmente mantiene un programa de energía atómica que afirma tiene fines únicamente civiles pero que dentro de la comunidad internacional es visto con recelo. Llama la atención que un país con abundantes reservas de petróleo necesite contar con energía atómica, y además que se empeñe en obtener una independencia completa fabricando ellos mismos el combustible nuclear.

Para obtener este combustible es necesario separar el Uranio 235 el isotopo fisible, del mucho más abundante Uranio 238, para esta tarea se pueden usar entre otros sistemas el uso del centrifugado Zippe. El hecho de que la única diferencia entre el uranio de uso civil , y el de nivel de armamento sea el grado de enriquecimiento, junto con el secretismo y la obstaculización de las tareas de control de la OIEA es lo que despierta las mayores sospechas.

Israel , un país con armas nucleares, históricamente se ha posicionado en contra de la proliferación de este tipo de armamento entre el resto de países de la región, considerando que amenaza su propia existencia como país. Por ello ha hecho todo lo que ha estado en su mano para impedir este desarrollo.

Así el día 7 de junio de 1981, Israel lanzo la Operación Opera, un ataque aéreo preventivo por sorpresa contra un reactor nuclear en construcción situado a 17 kilómetros al sureste de Bagdad, capital de Irak. Un grupo de F-16 escoltados por F-15 que recorrieron 1.110 km en su viaje de ida consiguieron dañar seriamente Osirak, el reactor de tecnología francesa que estaba próximo a ser completado. Aunque la operación fue un éxito militar, sin sufrir ninguna baja por parte israelí, fue duramente criticado y las Naciones Unidas aprobaron la Resolución 487 que condenaba enérgicamente el ataque, alegando que era una clara violación de la Carta de las Naciones Unidas y de las normas de conducta internacional, e instó a Israel a abstenerse de tales ataques en el futuro.

El 6 de septiembre de 2007 la Operación Opera tuvo su reedición en forma de la Operación Orchad, de nuevo un ataque aéreo por sorpresa destruía una instalación nuclear, en este caso en el interior de Siria. Una vez más fue un éxito militar absoluto, penetrando y saliendo del espacio aéreo Sirio con total impunidad.

Estas operaciones se unen a otros ataques aéreos de larga distancia realizados por la fuerza aérea israelí, como el bombardeo de la sede de la OLP en Túnez en 1985 (que produjo de nuevo una resolución de condena de la ONU) o los ataques en Sudan en 2009.

A la vista de este historial, y teniendo en cuenta que la fuerza aérea actualmente dispone de modernos medios como los caza-bombarderos F-16I , F-15I y la imprescindible capacidad de re-abastecimiento aéreo Israel está sin duda en capacidad de lanzar un ataque similar contra las instalaciones iraníes de Natanz, Busher, etc. Ahora bien existen varios inconvenientes que podrían afectar a una operación de este tipo.

La ruta de vuelo hasta Iran es mucho más larga que en cualquier operación anterior, y supondría el sobrevuelo de naciones neutrales. Estos sobrevuelos podrían traer importantes tiranteces diplomáticas con dichos países. Si estos países autorizan el paso de los aviones quedarían ante la opinión internacional y especialmente del mundo árabe como aliados de la agresión de Israel. Mientras que si el sobrevuelo no es autorizado supondría quejas se estos países en el mejor de los casos, en el peor sus fuerzas militares podrían interferir la operación o alertar a Iran del ataque inminente.

Irán obviamente ha aprendido de la experiencias de Iraq y Siria, sus instalaciones de enriquecimiento se encuentran bajo tierra, lo que es una dificultad para la operación ya que la fuerza aerea israelí debería usar bombas tipo bunker-buster y lanzarlas con total precisión. Iran además ha intentado adquirir en el mercado de armas internacional sistemas avanzados de misiles antiaéreos o de construir ubicaciones alternativas de enriquecimiento.

Incluso si la operación tuviera éxito militarmente existen escenarios en los que políticamente podría tener un efecto demoledor sobre la opinión pública israelí. Por ejemplo simplemente con que uno de los aviones atacantes fuera derribado o sufriera problemas técnicos y su piloto fuera capturado por los Iraníes, lo usarían como elemento propagandístico, en forma similar a los casos ocurridos en la guerra fría con pilotos derribados. Israel tampoco debería descartar un ataque de represalia, que podría venir de Hezbollah, el grupo libanes aliado de Irán y que cuenta con una abundante cantidad de cohetes y misiles de corto y medio alcance capaces de llegar a Israel.

En resumen, la operación parece por tanto factible militarmente y ofrecería grandes beneficios en términos de retrasar el desarrollo por parte de Irán de armas nucleares. Pero este beneficio puede ser que no valga la pena considerando el riesgo operativo y especialmente el coste politico.

Si atendemos en entonces a las noticias de que Stuxnet habría provocado daños en las centrifugadoras, como los propios iraníes han reconocido, es cuando comprendemos la verdadera dimensión de una ciber-arma. Esta puede utilizarse sin arriesgar a personal propio, utilizarse de una forma limpia y sin daños colaterales importantes, y en definitiva una relación riesgo/beneficio que supera cualquier operación militar clásica. (Entre los pocos que han desarrollado esta dimensión de la ciberguerra esta Ruben Santamarta en su brillante intervención en el 3rd Security Blogger Summit 2011)

Según el estudio de Symantec la creación de Stuxnet habría llevado seis meses para un equipo de unas cinco personas. Estamos hablando por tanto de unos costes bastante contenidos para los medios disponibles por un estado, y muy posiblemente únicamente el gasto de combustible para los aviones en el caso de un ataque ya supera con creces el dispendio realizado en el desarrollo de Stuxnet.

Otra ventaja de una ciber-arma es que puede alcanzar objetivos que son invulnerables por otros medios. Supongamos por ejemplo que Iran contara con instalaciones secretas que fueran replicas de la planta de Natanz y que no hubieran sido detectadas por la inteligencia Israeli, se trata de un escenario improbable pero no imposible. Pues incluso en ese caso Stuxnet con total posibilidad hubiera conseguido llegar a las mismas y afectarlas.

Por último el uso de las ciber-armas no limita el empleo simultáneo de tácticas mas convencionales, es de suponer que Israel no ha puesto todas sus opciones en Stuxnet, como demostrarían los diversos atentados con bomba en los que han muerto destacadas personalidades del programa nuclear Irani.

La conclusión por tanto es que en un futuro posiblemente asistamos al empleo de ciberarmas como alternativa a las operaciones militares clásicas, ya que políticamente y operativamente apenas implican riesgos, mientras que los efectos incluso siendo inferiores a los de una operación militar convencional se pueden lograr a unos costos relativamente reducidos.

Bibliografia recomendada

Osirak Redux? Assessing Israeli Capabilities to Destroy Iranian Nuclear Facilities

Symantec W32.Stuxnet Dossier Febrero 2011

Y especialmente importante en cuanto demuestra que nuestras fuerzas armadas no han pasado por alto la importancia de Stuxnet, tenemos este articulo del Coronel Ingenieros D. Gonzalo Pestaña.

| Un posible escenario de actuación de un Tiger Team: Egipto hace 2 semanas. Una organización quiere influenciar en los recientes acontecimientos en Egipto, y para eso manda su Tiger Team allí. El/la guap@ y el/la geek se encargan de hacer un perfil en Internet de un estudiante de ciencias políticas, por ejemplo de la Universidad de Marruecos, pero de origen Egipcio. Este, impresionado por el movimiento se ha vuelto a su país, además es un activo usuario de twitter y actualiza asiduamente su Facebook. Se agrega a todos los grupos de esta red social y publica asiduamente (el texto no lo redacta nuestro TT sino unos especialistas en mundo árabe y en Egipto concretamente), además con el hastag #Egypt también hace gran cantidad de comentarios, dando importante información de los acontecimientos. Cuando Internet es cortada, nuestra persona de protocolo y cables, montan varias conexiónes a Internet por satélite con el Eutelsat W3A que tiene cobertura en Egipto, configuran varias lineas de modem locales y puntos wifi en los principales sitios. Se extiende el rumor de que existen en ciertos puntos wifis por los que salir a Internet, se asegura además, que estos rumores llegan a las principales figuras del movimiento (por ejemplo el famoso directivo de google). Se configura en estas redes preferencia de tráfico a facebook y twitter, también al tráfico de correo (enviar y recibir). ¿Que le permite esto hacer al TT? 1) Tener un personaje activo en las redes sociales que tanto han influido. 2) Dando Internet proveemos accesibilidad para que la gente lea lo que este personaje 'aporte' al movimiento. 3) Por si acaso no consiguen una voz importante, podemos monitorizar las conexiones de Internet que hemos instalado en sitios estratégicos. Así un analista puede extraer inteligencia de los que por las mismas se dice. Tanto de un bando como de otro. 4) Si consigue que gente relevante use sus redes, posiblemente sean capaces de conseguir acceso a sus cuentas, controlándolas y pudiendo secuestrarlas si lo estiman necesario. Ciertos aspectos a tener en cuenta: ¿Enviar gente a una zona de conflicto? Bueno, he considerado Egipto ya que ha sido una revolución mayoritariamente pacífica, excepto algunos tristes altercados. En ningún momento se ha dado la impresión de golpe de estado o guerra civil. ¿Existe riesgo de que apresen al Tiger Team? En este caso, al contrario que en El Aaiún, no han existido importantes restricciones al movimiento. El equipo puede dejar todo preparado y alejarse de las zonas para controlar el tráfico remotamente. Si acaso, el proceso de distribuir el rumor de donde se provee de internet entre los diferentes grupos es lo más peligroso. ¿Por qué Eutelsat W3A y no Inmarsat? Se me ocurren varias razones, como puede ser no es muy sospechoso una parabólica apuntando al cielo, el precio y la velocidad, el teléfono de Inmarsat es bastante más pequeño y pasa desapercibido pero el precio es bastante más alto y la velocidad es menor. Pensad que esto lo puede hacer cualquiera, desde una empresa con intereses, al gobierno egipcio o uno extranjero con diferentes objetivos. |