Desde el inicio de las filtraciones de Edward Snowden se han

venido sucediendo una serie de revelaciones de operaciones de la NSA , en este

articulo dejaremos a un lado las implicaciones políticas y

sociales. Lo que intentaremos es analizar que podemos aprender desde el punto

de vista técnico, a partir de los datos conocidos hasta el momento, tanto en la vertiente de la ciberdefensa como de las

operaciones ofensivas en redes de ordenadores.

Para buena parte de expertos mucho de lo que se ha divulgado

no ha sido realmente una sorpresa. Como vino a twittear un reconocido experto

en seguridad: “la NSA ha conseguido que me encuentre indignado pero no

sorprendido”. Y es que ciertamente la

historia de Snowden nos trae ecos del espionaje indiscriminado de ciudadanos norteamericanos conocido a través de la comisión de investigación Church o de las “revelaciones” de espionaje a las comunicaciones diplomáticas de otros países que hizo publicas Herbert O. Yardley en “The

American Black Chamber”.

Si bien las filtraciones han omitido intencionalmente buena

parte de los detalles técnicos y operativos de las acciones de espionaje al

menos han abierto una brecha en la que atisbar las técnicas utilizadas.

Hasta el momento de las filtraciones lo que venía en

llamarse ataques APT, aquellos organizados y patrocinados por naciones-estado solían

tener como punto en común el uso de malware diseñado exprofeso. No es por eso

de extrañar que la mayor parte de la información sobre estos ataques disponible

abiertamente venia el análisis realizado por empresas antivirus. Los iconos de

estos ataques serian casos conocidos como Stuxnet o especialmente los atribuidos a la

inteligencia china como la Operación Aurora o APT1. La mayoría de estos

ataques, responden a un patrón definido: compromiso previo de estaciones de

trabajo de usuarios mediante ataques tipo Spear-phishing o Watering-hole, profundización con el acceso obtenido en la

red hasta llegar la información confidencial que se pretende sustraer y

posterior exfiltración de la misma.

En los últimos años APT se convirtió en el término de moda

en la industria de seguridad informática, centrándose en el tipo de ataque

indicado. Olvidando que el verdadero significado de APT (amenaza avanzada y persistente) hace

referencia a la determinación y medios del oponente más que al uso de una técnica

concreta.

Sin embargo si echamos un vistazo a los métodos empleadas

tanto históricamente como a las reveladas en las filtraciones observamos que si

bien el arsenal de la NSA incluye el malware dirigido también hace uso de una

amplia variedad de técnicas, tanto del espionaje electrónico clásico como del

derivado del mundo ciber.

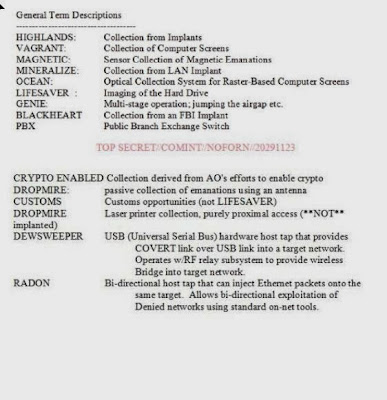

Entre las técnicas que parecen confirmarse o descubrirse de

las revelaciones están: la interceptación de comunicaciones por satélite

(FORNSAT), el aprovechamiento de emisiones electromagnéticas no intencionadas de

dispositivos (VAGRANT, OCEAN, DROPMIRE), compromiso físico de dispositivos de

almacenamiento para realizar copias del contenido de los mismos (CUSTOMS,

LIFESAVER), hacking de centralitas telefónicas tipo PBX, el acceso a los

backbones de fibra óptica de internet (UPSTREAM), la colaboración de las

principales redes sociales (PRISM), la implantación de todo tipo de puertas

traseras en los objetivos tanto hardware como software diseñadas para obtener

acceso a redes segregadas, incluso a redes consideradas “air-gapped” .

Lo que nos dejar ver las últimas revelaciones de la NSA es

que esta organización hace uso de todos los posibles vectores de ataque a su

alcance. En palabras de Hallam-Baker “NSA when confronted with A and B choices,

select both.”

¿Qué consecuencias tiene todo esto para aquellos que se pueden enfrentar a una amenaza

gubernamental de la entidad de la NSA? ¿Qué lecciones deben aprender el personal dedicado a las tareas de

protección de redes y sistemas críticos nacionales? Quizá la más importante es que no se

debe centrar la defensa ante un único escenario. Ciertamente el malware

dirigido seguirá siendo una de las más

importantes amenazas, pero en ningún caso se debe infravalorar el hacking “clásico”,

el compromiso de los sistemas de comunicaciones, la seguridad física y

operativa.

Desde el punto de ciberdefensa a nivel estratégico nos

recuerda que la independencia tecnológica nacional (particularmente en comunicaciones, criptografía o ciberdefensa) no es algo solo deseable si no que se trata de un imperativo.Dicho en otras palabras: en la ciberguerra existen los países

aliados pero no los países amigos.

Por otro lado aquellos dedicados a la informática ofensiva

deben extraer la siguiente conclusión: enfrentados a un objetivo difícil de

penetrar es extremadamente importante disponer de la mayor cantidad de

técnicas, medios y vectores de ataque disponible. Cuanto más variadas sean estas capacidades mayor es posibilidad de

explotar aquellas que puedan estar expuestas en la pequeña superficie de ataque que presente

un objetivo "duro". Por ello tal como tratábamos de forma distendida en nuestra

entrada Como debería ser un Tiger Team, el disponer de equipos verdaderamente multidisciplinares es

una baza imprescindible en las ciber-operaciones ofensivas.